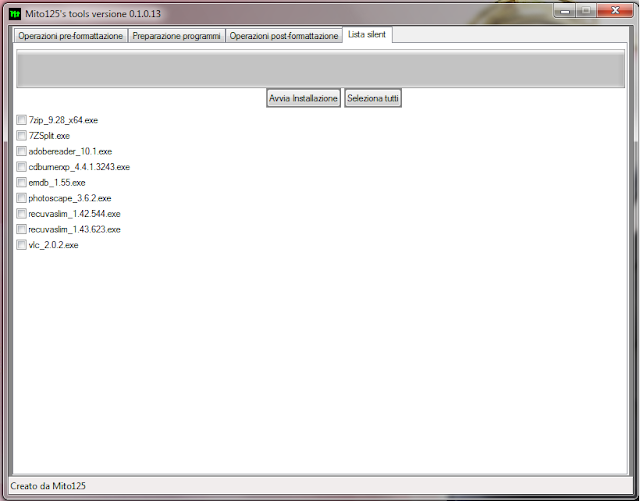

Descrizione: Ho già creato alcuni tools per aiutarmi nella formattazione, così da automatizzare alcuni processi noiosi, come la copia del profilo, la disattivazione dei processi inutili, l'installazione dei programmi... Questo programma continene 5 tab e consente di copiare il proprio profilo, creare alcuni programmi silent, disattivare diversi servizi ed installare i programmi silent creati in precedenza

Link Download:

MsT 0.7 DownLoad

Screenshots:

Note:

- Questo tool è stato creato da me... Potrebbero presentarsi dei problemi... Io l'ho verificato prima di postarlo e l'ho usato e continuerò a farlo... Eventualmente fatemi notare questi problemi...

- Se volete che qualche programma sia inserito in lista, non avete che da chiedere, farò il possibile...

- Per eventuali dubbi postate qui

- Ho aggiunto una nuova funzionalità Update, che consente di aggiornare il programma in automatico attraverso sempre una connessione ad internet... Il programma scaricherà un elenco aggiornato dei programmi presenti, così da non dover sempre scaricare un eseguibile nuovo...

- Windows 7 64 bit

- Internet Explorer(necessarie le sue API)

- Una connessione internet a banda larga(alcuni file pesano 200MB)

- Scaricate l'eseguibile

- Salvatelo in un disco di backup, oppure in una partizione diversa da quella del sistema operativo(Io uso D:\)

- Avviate il programma

- Durante la copia del profilo, tutti i file verranno copiati nella stessa posizione del programma dentro una cartella nominata secondo il giorno in cui fate la copia

- Nella seconda tab selezionate i silent che volete creare e cliccate Avvia..I programmi verranno creati dentro la cartella Programmi, non spostateli se non volete farli sparire dall'ultima tab,i driver verranno scaricati dentro la cartella Driver

- Formattate usando il DVD di windows7

- Al primo avvio usate la terza tab per disattivare i servizi inutili(tipo UAC, defender, firewall)

- Andate nell'ultima tab, selezionate tutti i programmi che volete installare e cliccate avvia

- Attendete